「DNSよく分からん勢」に送る サブドメイン乗っ取り事案から考えるASMの本質:半径300メートルのIT

JPRSが「サブドメインの乗っ取り」に関する注意喚起を公開しました。これは非常に深刻な問題ですが、「DNS周辺はよく分からん」という人も多く、対策するには重い腰を上げなければならないのも事実。そんな人に向けてやるべきことをお伝えします。

この記事は会員限定です。会員登録すると全てご覧いただけます。

日本レジストリサービス(以下、JPRS)は2025年1月21日、「サービス終了後に残っているDNS設定を利用したサブドメインの乗っ取りについて」という注意喚起を公開しました。

これは中京大学の鈴木常彦氏の「X」(旧Twitter)アカウント(@tss_ontap)での警告に端を発したと思われるもので、DNSに関する設定ミス(dangling records《ダングリングレコード》)の悪用が可能だった問題に起因します。

「DNS周辺はよく分からん」という人に向けた、今回の問題の真因

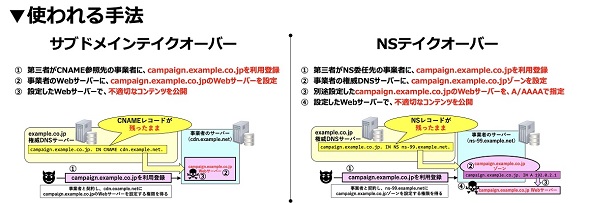

この事案は、総務省が期間限定で公開をしていたWebサイトで、サブドメインを使ったURLを使っていたものの、Webサイトの運営終了後も、該当DNS設定を放置していたことが原因です。さらにそのサブドメインは「go.jp」という、通常であれば政府機関以外は利用できないものでした。ある手法を使えばそのURLで、全く関係ないWebサイトが作れてしまうのです。

DNSに関わる課題については、このコラムでも2020年に一度取り上げています。正に同じ「サブドメインテイクオーバー」という問題で、このときも個人のブログなどが消滅したにもかかわらず残っていたDNS設定を悪用し、詐欺サイトが大量に立ち上がっていたという事象からピックアップした話題でした。

今回はgo.jpの設定が実際に悪用されたわけではなかったのですが、総務省以外にも大量の誤ったDNS設定が掘り起こされており、当時の教訓はなかなか自分ごとになっていなかったという印象です。

DNSに関する設定は大変重要ですが、設定を変更することはほとんどなく、見直されることもないのが実情です。かつては何らかのキャンペーンやプロモーションが実施されるたびに、新しいドメインを取得し終わったら解約することが大きな問題となっていました。しかし、これについては徐々に新規ドメインを取得するのではなく、サブドメインで処理するという運用が浸透してきたかと思います。ただ、サブドメインはサブドメインで、運用終了時にDNS設定も見直す必要があることが抜けてしまっている組織は多いのではないでしょうか。

DNS周りはなかなか基礎的な知識を持つ人も少なく、「サーバ切り替え時にはDNS浸透のため時間がかかる」という話を信じているエンジニアも多数見かけます。専門的な知識が必要なエリアであり、かつ設定ミスが攻撃に直結するかもしれない部分です。恐らく今後も定期的に話題になるかと思いますが、定期的に話題になるのはいつまでたっても根本的な対策ができていないからです。一体どうしたらいいのでしょうか。

DNS設定の管理=アタックサーフェスマネジメントの意識で対策を

DNSの設定については、まずはしっかりとドキュメント化し、更新時、終了時の作業を文書化、定型化する必要があるでしょう。そして、それがしっかり実施されているかどうかを監査するのも大事です。リスクマネジメントの観点から、DNSの設定変更も忘れずに確認する体制を構築しましょう。

個人的にはこれらに加えて、現在運用中のDNS設定についても、定期的なチェック体制が必要だと考えています。勝手にDNS設定が加えられていたり、削除されていたりすればそれは大きな問題です。定期的な総点検という作業も組み入れられていると望ましいでしょう。特に海外に拠点がある組織であれば、日本以外の国でのDNS設定が適切かどうかを把握しておく必要があるはずです。

さらに言えば、あまりないと考えたいですが事業部門や個人が勝手に追加したドメイン設定も存在するかもしれません。その観点では、自社が保有するドメインやIPアドレスに対して、IPスキャン、ポートスキャンを定期的に実施し、想定していないサーバが存在していないかどうかもチェックする必要もあります。

先進的な企業の中には、自社が持つブランドを基に、第三者が似たようなドメインを取得して、不審なコンテンツを公開していないかどうかを定期的にチェックしているところもあります。脆弱(ぜいじゃく)性診断的な観点からも、DNS設定を見直すこともできるかもしれません。

この意味では、インターネットに露出するドメインやDNS設定が適切かどうかを把握することは、昨今大きな注目を集めるキーワードである「アタックサーフェスマネジメント」そのもののだといえるでしょう。

アタックサーフェスマネジメントは単にソリューションを導入するというものではなく、リスク管理やガバナンスといった、組織力そのものが必要であり、ベンダーに全部任せられるものではありません。それを考えると、このようなチェックポイントを含めてアタックサーフェスマネジメントであり、それはもう「セキュリティ対策」そのもののような気もします。

セキュリティ対策はあまりにも幅が広く、見逃している部分も多数あるかと思います。今回の注意喚起をきっかけとし、組織のセキュリティ対策に不足が見つかったら、その部分を頭の片隅に入れ、次のタイミングでぜひチェックリストに加えてみてください。

関連記事

攻撃者はどうやってEDRの検知を回避するのか? Palo Alto Networks調査で判明

攻撃者はどうやってEDRの検知を回避するのか? Palo Alto Networks調査で判明

Palo Alto NetworksはCortex XDRを狙ったサイバー攻撃の詳細を発表した。脅威アクターがエンドポイントセキュリティ製品の検知をどのように回避しようとしているのかが詳細に解説されている。 “ランサムウェア戦国時代”到来? 2つの事件から見る攻撃者ビジネスの変化

“ランサムウェア戦国時代”到来? 2つの事件から見る攻撃者ビジネスの変化

RaaSをはじめとしたランサムウェアの高度化は大きな問題だ。2024年にランサムウェアのエコシステムに起きた“象徴的な2つの事件”を取り上げ、攻撃者たちのビジネスモデルや意識がどのように変化したかを解説しよう。 注目はパスキーだけじゃない 2025年こそ流行ってほしい3つのセキュリティ技術

注目はパスキーだけじゃない 2025年こそ流行ってほしい3つのセキュリティ技術

2025年が始まりました。相変わらずサイバー攻撃は収まる気配はないので、防御側もしっかりと対策を講じなければなりません。今回は新年1回目ということで、2025年こそ流行ってほしい3つのセキュリティ技術を紹介します。 OAuthを悪用した高度な攻撃「同意フィッシング」に注意 SaaS乗っ取りのリスク

OAuthを悪用した高度な攻撃「同意フィッシング」に注意 SaaS乗っ取りのリスク

正規のOAuthプロバイダーを悪用し、ユーザーに悪意のあるアプリへの権限付与を促す高度なサイバー攻撃「同意フィッシング」が確認された。SaaSの乗っ取りやChrome拡張機能の改ざんなど企業や個人に深刻な被害をもたらす可能性がある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- プロセッサの新常識「DPU」とは? CPU、GPUとの違い

- 日本IBMはどこでミスを犯したのか? NHKシステム再構築“失敗”から学ぶ

- 偽CAPTCHAに用心を Rust製の高度なマルウェア「EDDIESTEALER」が登場

- 生成AIを自社特有の業務でどう使う? 日立の「生成AIの鉄人」が4例を伝授

- やっぱりAI導入は“金ドブ”か? 投資を100%回収した企業の割合が判明

- Z世代の約半数が「AIあるなら大卒資格いらない」と考えている Indeed調査

- NHKシステム再構築はなぜ“失敗”したのか 「メインフレーム大撤退」時代の課題をひも解く

- SOC担当者の疲弊が深刻化、生成AIは救いの一手になるか? Splunk調査

- これから本格化? アクセスキー不正使用でのランサム事案がついに国内でも発生

- ビジネスを変える可能性あり? Google「Gemini Diffusion」の要素技術「拡散言語モデル」とは